WiFi,你真的还安全吗?

| 来源:admin 发布时间:2018-02-26 |

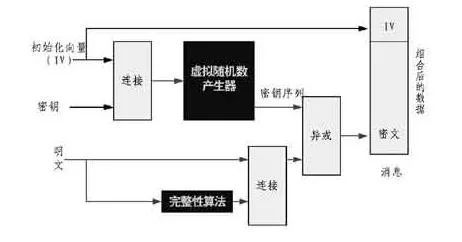

在那个技术并不发达的过去,人们为了更加便捷地进行通信,提出了“无线互联网”的想法,随之以WiFi的形式落地生根,实现无线接入Internet。然而,WiFi在当时只有一些“高配”笔记本电脑才能享有,使用RJ45网络接口接入互联网仍是“标配”方式。现如今,无论是Mac还是WindowsPC,都取消了RJ45的有线网络接口,取而代之的是必备的WiFi。为了保证WiFi的数据安全传输,WEP加密方式被应用在WiFi数据交互当中,它使用64位或128位伪随机数作为密钥来保证WiFi网络的安全。

图1 WEP加密流程

然而好景不长,由于无线通信天生的广播特点外加数据包使用相同加密密钥,黑客通过抓包的方式,分析足够的数据,便成功对WEP密钥进行破解。在WEP容易破解的年月,使用公开的工具可以在三分钟内破解一个由WEP保护的网络。一时间,“蹭网”变成了人人皆知的技术,很多人开始了“自己动手,丰衣足食”的“蹭网”生活。

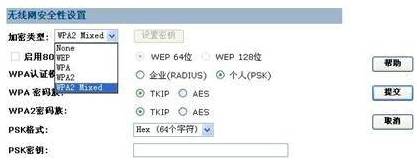

为了改变这种局面,保护个人的网络及数据安全,人们启用WPA/WPA2加密通信。与WEP相比,WPA使用TKIP加密方案,并验证它在数据传输过程中没有被更改。而WPA2使用AES加密方法,进一步提高了安全性。

图2 路由器无线安全设置

这种加密算法最早由美国国家安全局使用,用来传输机密文件,后来在民间使用。它采用更复杂的数学算法来保障安全性,被认为是安全性很好的算法之一。在民用的WiFi中使用,通信安全性必然得以提高。众人为这一项技术沾沾自喜,同时伴随着智能终端设备的飞速发展,人们可以使用多类型无线终端无拘束的享受网上冲浪的感觉。就这样,风平浪静地度过了十余年……

更为致命的是,这不仅关乎我们的WiFi网络安全,更有可能影响到我们的手机等Android设备的安全。在KRACK攻击的过程中,存在修改Android设备底层相关参数的可能,攻击者可以在不知道密码的前提下,将Android客户端密钥变成一串0,进而非授权访问我们日常使用的Android设备。人们更加恐慌,担心自己的隐私数据被他人轻而易举的窃取。面对WPA2的沦陷,我们真的束手无策吗?

仔细分析www.krackattacks.com(攻击细节发布的网站)中内容发现,如今公布的这个漏洞其实并非能够直接破解WPA2加密的WiFi密码,问题在于WPA2的多次握手重传机制。攻击者通过引诱重复安装同样的密钥,从而重置加密协议中使用的随机数和重放计数器,欺骗了我们的WiFi路由器,抓到了流经该路由的数据包,因而我们看到数据被截获的现象。

我们再来了解一个黑客通过WiFi获取个人隐私数据的整个流程:

首先,黑客伪造一个与正常WiFi同名的WiFi信号;然后,利用相应的软件工具或其他技术手段,中断客户端与正常WiFi的连接;随后,利用此次曝出的漏洞,迫使手机、笔记本等客户端主动连接该非法WiFi;最后,黑客就可以轻松通过抓包的方式窃取该WiFi传输的信息,并对数据包进行拆解分析,最终获取用户的数据。分析整个过程,数据泄露实质上并非加密算法自身导致,而是在运用WPA2进行数据交互时,与WiFi协议层共同引发的问题。

这个过程无不像如今互联网上大量流传的WPA2 WiFi抓包破解方式。相比于个人的数据,花费如此多的精力去挖取,略显得不偿失。值得庆幸的是,目前尚未出现流程化的破解工具,我们可以通过这个时间窗口对信息进行加固:

目前,大多数网站已启用SSL安全连接方式进行数据交互,我们应尽可能多的访问HTTPS站点而非HTTP;对于庞大的Android用户,静静等待Google发布补丁的同时,随着“提速降费”的政策实施,涉及敏感信息,例如支付及登录等操作,尽可能使用3G、4G等移动数据网络进行数据交互,从而降低安全风险。

面对WPA2出现的严重漏洞,此时的我们更应当镇定的分析其沦陷的原因,找寻合适的解决方案,捍卫我们的数据安全。